Zarobljen u Googleovoj sigurnosnoj mreži:što modderi trebaju znati

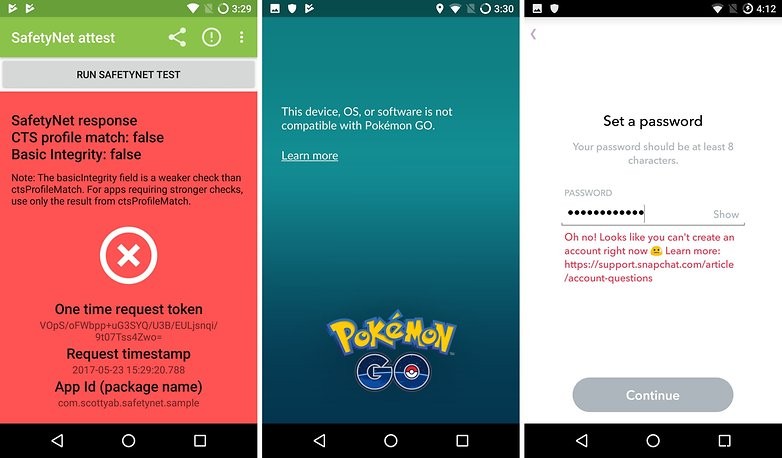

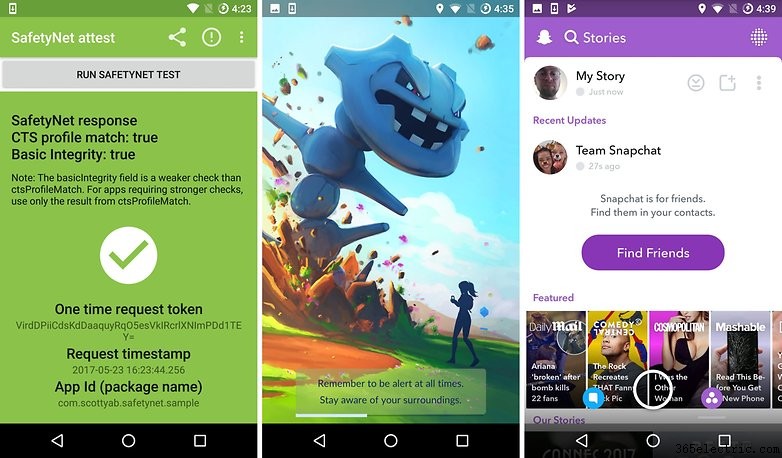

Sljedećoj generaciji korisnika pametnih telefona bit će teže ako žele modificirati svoje uređaje. SafetyNet čini aplikacije neupotrebljivima na uređajima koji su rootani i na drugi način modificirani. Testirali smo neke modificirane metode i uspjeli smo uspješno pokrenuti neke poznate SafetyNet aplikacije kao što su Pokémon GO ili Snapchat. Ipak, navodne aplikacije za maskiranje nisu bile od nikakve pomoći.

- Kako rootati Android:potpuni vodič

- Prilagođeni ROM i root:objašnjeni najvažniji pojmovi

Pokémon GO i Snapchat možda su najpoznatije aplikacije koje koriste Googleov strašni SafetyNet. SafetyNet je zaštitni mehanizam na strani poslužitelja i Googleova usluga za programere aplikacija. SafetyNet može provjeriti jesu li sistemske datoteke mijenjane. Zapravo se koristi za otkrivanje je li firmware izmijenjen. Ne samo da utječe na modificirani firmware, već također pogađa i rootane pametne telefone.

Uz SafetyNet, aplikacije mogu provjeriti ovu i druge karakteristike na pametnom telefonu. Ako firmware ili sustav ima određene promjene, aplikacija se neće pokrenuti. Najčešći razlog nepokretanja je root pristup. John Kozyrakis, sigurnosni savjetnik za razvojne programere aplikacija, objašnjava mnoge dodatne kriterije isključenja u izuzetnom dubokom poniranju u SafetyNet na svom blogu.

Naš SafetyNet eksperiment

Naravno, pokušali smo zaobići SafetyNetove spojke. Forum i mnogi internetski članci raspravljaju o uspjesima unroota, root switchera, Magiska ili Microga, iako to nije tako lako kao što se čini. Nakon rootanja, vaš pametni telefon je trajno diskvalificiran za Pokémon GO. Ni jedno od gore navedenih rješenja također ne pomaže, barem ne trajno.

To je igra mačke i miša između Googleovog SafetyNeta i Magiska XDA zajednice, budući da Google neprestano daje razvojnim programerima aplikacija nove kriterije koje mogu koristiti za provjeru uređaja. Tvorci koji stoje iza alata poput Magiska prvo ih moraju pogoditi kako bi se uređaj mogao ponovno legitimno prepoznati i Snapchat pokrenuti. Magisk već ima integrirani brzi test, a Googleov blog pokazuje koliko je verifikacija jednostavna. Sami možete brzo izvršiti test pomoću ove aplikacije:

Pokušaj maskiranja s Magiskom nije nam uspio. Čak ni potpuno uklanjanje korijena naše postavke Lineage pomoću alata za uklanjanje korijena iz Lineage dodataka nije pomoglo:kada vas SafetyNet uhvati, uhvatit će vas zauvijek. Čak i pri testiranju sa Samsung Galaxyjem koji je ukorijenjen s CF Autorootom, bilo je vrlo teško osloboditi se SafetyNeta. Nakon neznatne izmjene, još jedno resetiranje također može pomoći:zahtijeva potpuno ponovno bljeskanje izvornog firmvera uključujući NAND brisanje. Prije uklanjanja roota trebali biste također napraviti sigurnosnu kopiju svega što se može spremiti i vratiti nakon toga bez roota.

Bit će vam lakše bez roota

SafetyNet za sada još uvijek dopušta modificiranje. Alternativni firmware kao što je Lineage s Googleovim aplikacijama koje se instaliraju naknadno dobivaju zeleno svjetlo od kritičnih aplikacija kao što su Snapchat ili Pokémon GO - čak i pomoćna aplikacija SafetyNet za brzi test daje zeleni rezultat.

Te su aplikacije manje susretljive ako je vaša instalacija Androida bila rootana makar jednom u svojoj povijesti. Čak i ako je pristup SuperUser ispravno uklonjen, SafetyNet će ga otkriti pomoću nepoznatih tragova. Jedino rješenje bila bi zamjena sadržaja sistemske particije, što praktički znači obavezno resetiranje svih postavki i brisanje svih podataka.

Nadajmo se da će ograničenja funkcionalnosti SafetyNeta i dalje biti ograničena na root. Međutim, ako firmware treće strane jednog dana privuče pozornost SafetyNeta, otvorenost Android ekosustava i pravo korisnika da slobodno donose odluke o svojim uređajima bit će neugodno ograničeni.

Jeste li imali problema sa SafetyNetom? Koje ste korake poduzeli protiv ove Googleove sigurnosne mjere? Javite mi u komentarima ispod!